تثبيت OpenVPN في أوبونتو

يهتم بعض المستخدمين بإنشاء شبكة افتراضية خاصة بين جهازي كمبيوتر. يوفر المهمة بمساعدة تقنية VPN (الشبكة الخاصة الافتراضية). يتم تنفيذ الاتصال من خلال المرافق والبرامج المفتوحة أو المغلقة. بعد التثبيت والتكوين الناجحين لجميع المكونات ، يمكن اعتبار الإجراء مكتملاً ، ويكون الاتصال آمنًا. علاوة على ذلك ، نود أن نناقش بالتفصيل تنفيذ التكنولوجيا المدروسة من خلال عميل OpenVPN في نظام التشغيل على أساس Linux kernel.

محتوى

تثبيت OpenVPN في Linux

نظرًا لأن معظم المستخدمين يستخدمون توزيعات تستند إلى Ubuntu ، فسيتم اعتماد الإرشادات اليوم على هذه الإصدارات. في حالات أخرى ، لن تلاحظ الفرق الأساسي في تثبيت وتكوين OpenVPN ، إلا إذا كان عليك اتباع بناء الجملة للتوزيع ، والذي يمكنك قراءته في الوثائق الرسمية لنظامك. نحن نقدم لك أن تتعرف على العملية بأكملها خطوة بخطوة لفهم كل إجراء بالتفصيل.

تأكد من مراعاة أن عملية OpenVPN تحدث من خلال عقدتين (كمبيوتر أو خادم) ، مما يعني أن التثبيت والتكوين ينطبقان على جميع المشاركين في الاتصال. سوف يركز البرنامج التعليمي التالي على العمل مع مصدرين.

الخطوة 1: تثبيت OpenVPN

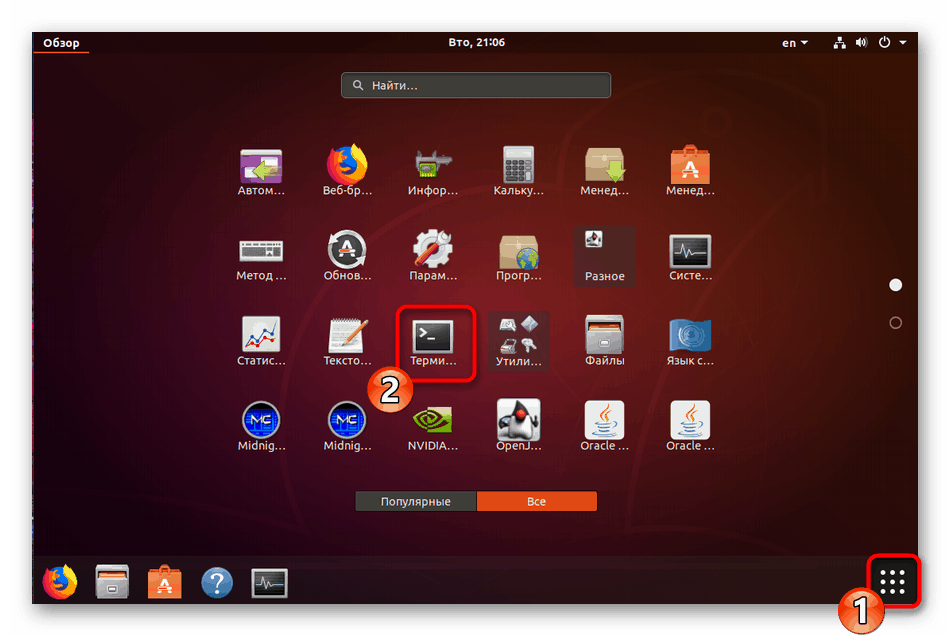

بالطبع ، يجب أن تبدأ بإضافة جميع المكتبات اللازمة إلى أجهزة الكمبيوتر. الاستعداد لحقيقة أنه لأداء المهمة سيتم استخدامها المدمج حصرا في نظام التشغيل "المحطة الطرفية" .

- افتح القائمة واطلق وحدة التحكم. يمكنك أيضًا القيام بذلك عن طريق الضغط على مجموعة المفاتيح Ctrl + Alt + T.

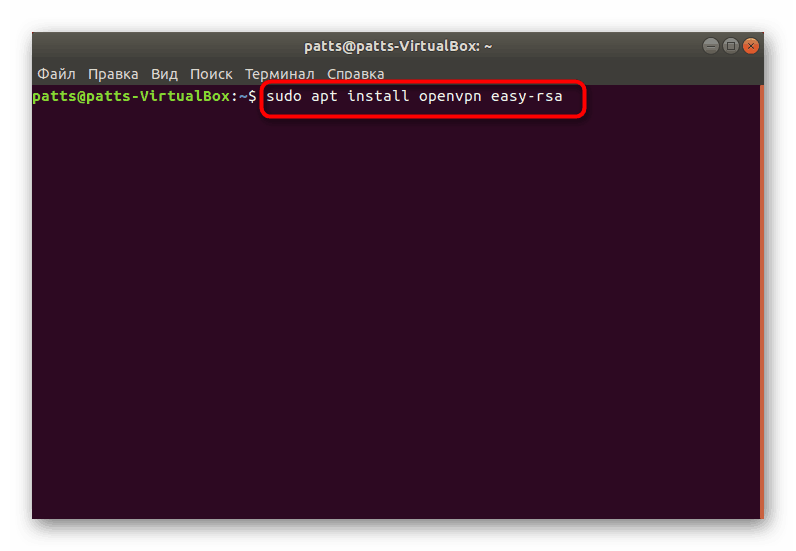

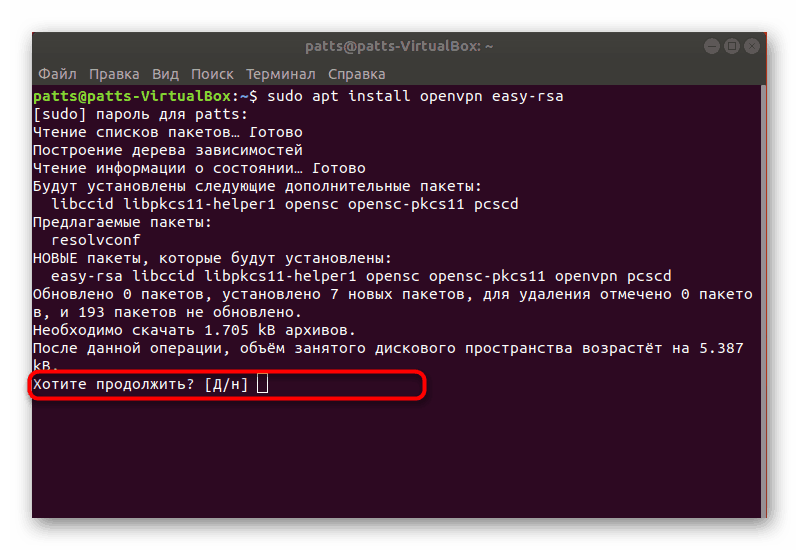

- تسجيل

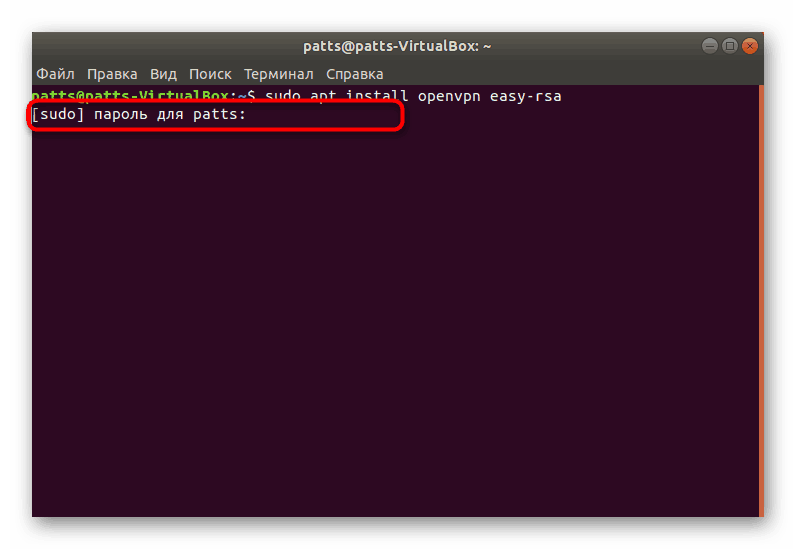

sudo apt install openvpn easy-rsaلتثبيت جميع المستودعات الضرورية. بعد الدخول اضغط على Enter . - حدد كلمة المرور لحساب المستخدم الخارق. لا يتم عرض الأحرف عند الكتابة في الحقل.

- تأكيد إضافة ملفات جديدة عن طريق تحديد الخيار المناسب.

انتقل إلى الخطوة التالية فقط عند إجراء التثبيت على كلا الجهازين.

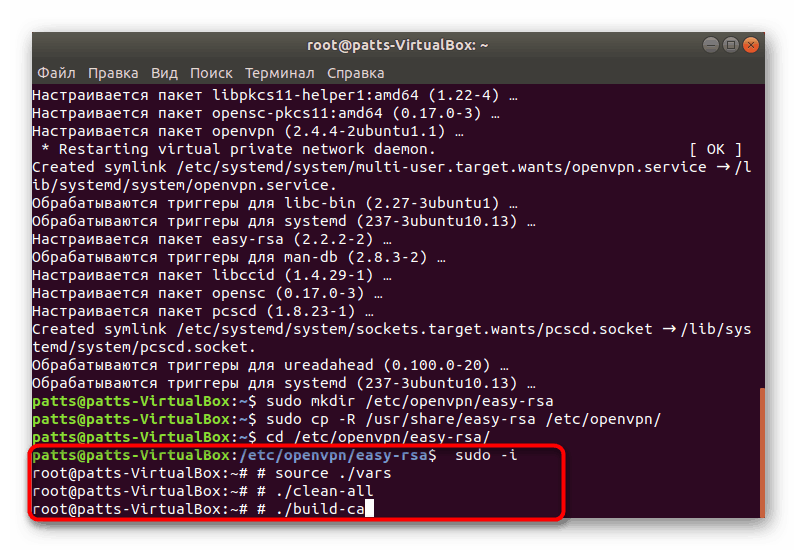

الخطوة 2: إنشاء وتكوين المرجع المصدق

مركز المواصفات مسؤول عن التحقق من المفاتيح العامة ويوفر تشفيرًا قويًا. يتم إنشاؤه على الجهاز الذي سيقوم المستخدمون الآخرون بالاتصال به لاحقًا ، لذلك افتح وحدة التحكم على الكمبيوتر المطلوب واتبع الخطوات التالية:

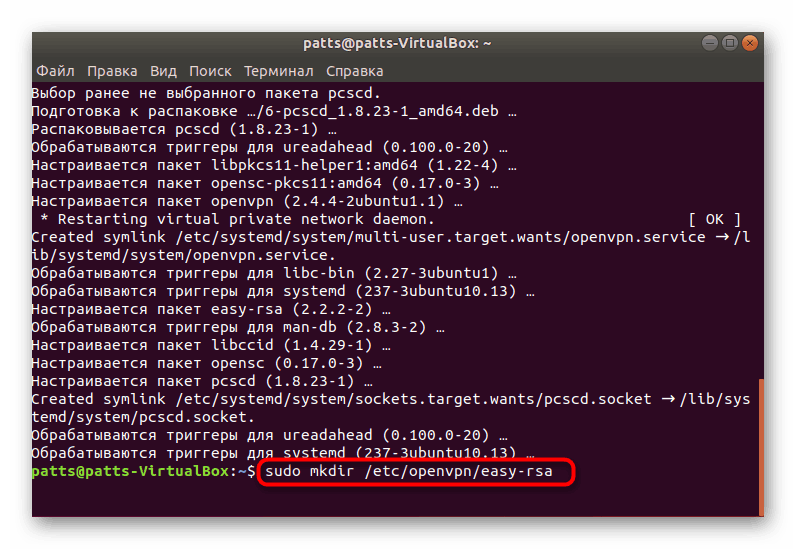

- يتم إنشاء مجلد لتخزين جميع المفاتيح أولاً. يمكنك وضعه في أي مكان ، ولكن من الأفضل العثور على مكان آمن. استخدم الأمر

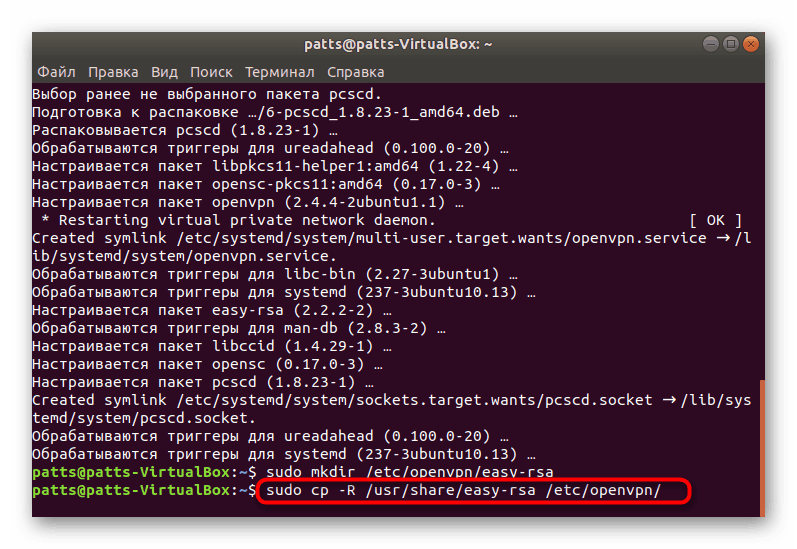

sudo mkdir /etc/openvpn/easy-rsa، حيث يعد / etc / openvpn / easy-rsa هو المكان المناسب لإنشاء الدليل. - علاوة على ذلك ، يجب وضع البرامج النصية الإضافية سهلة الاستخدام في هذا المجلد ، ويتم ذلك عبر

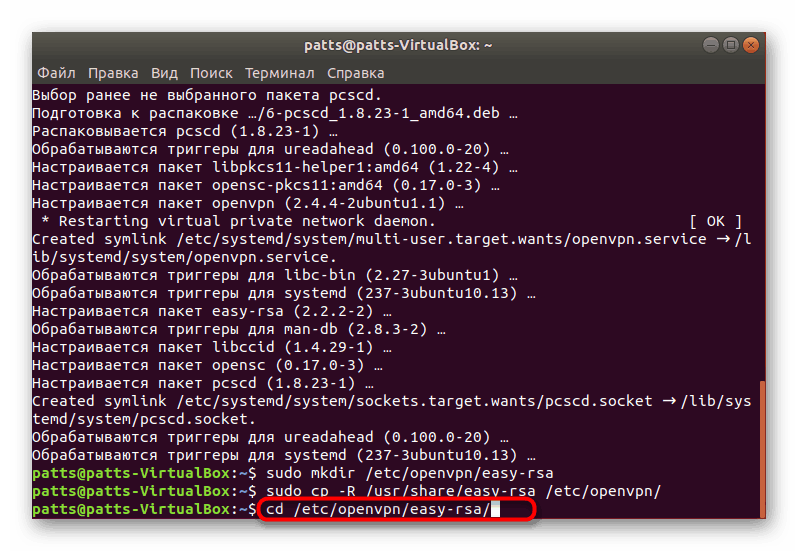

sudo cp -R /usr/share/easy-rsa /etc/openvpn/. - يتم إنشاء مركز الشهادات في الدليل جاهز. انتقل أولاً إلى هذا المجلد

cd /etc/openvpn/easy-rsa/. - ثم الصق الأمر التالي في الحقل:

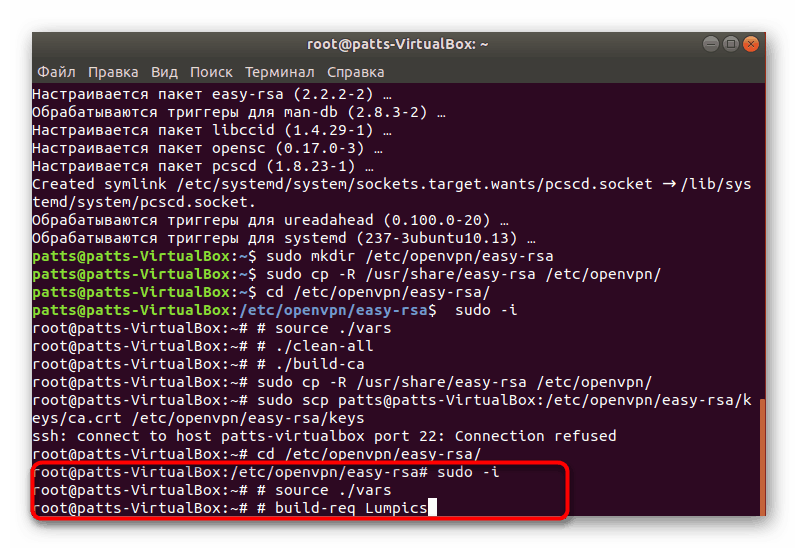

sudo -i

# source ./vars

# ./clean-all

# ./build-ca

بينما يمكن ترك كمبيوتر الخادم بمفرده والانتقال إلى الأجهزة العميلة.

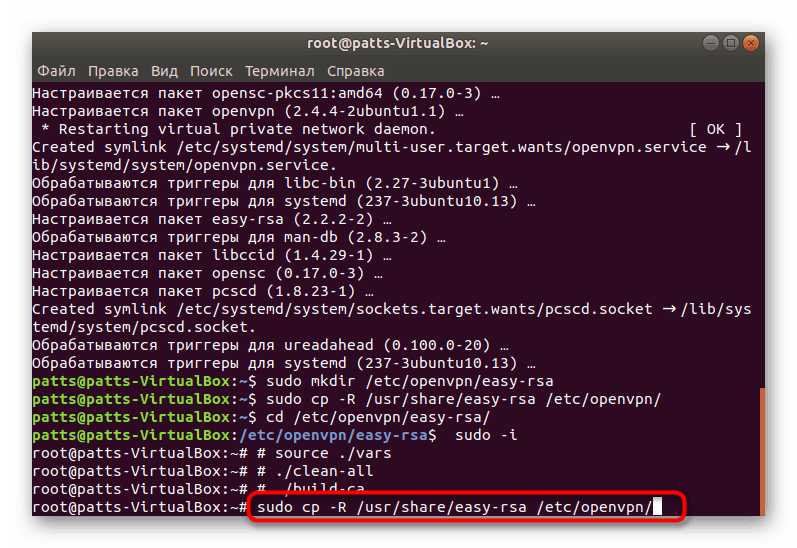

الخطوة 3: تكوين شهادات العميل

يجب إجراء التعليمات ، التي ستكون على دراية بها أدناه ، على كل جهاز كمبيوتر عميل من أجل تنظيم اتصال آمن يعمل بشكل صحيح.

- افتح وحدة التحكم واكتب

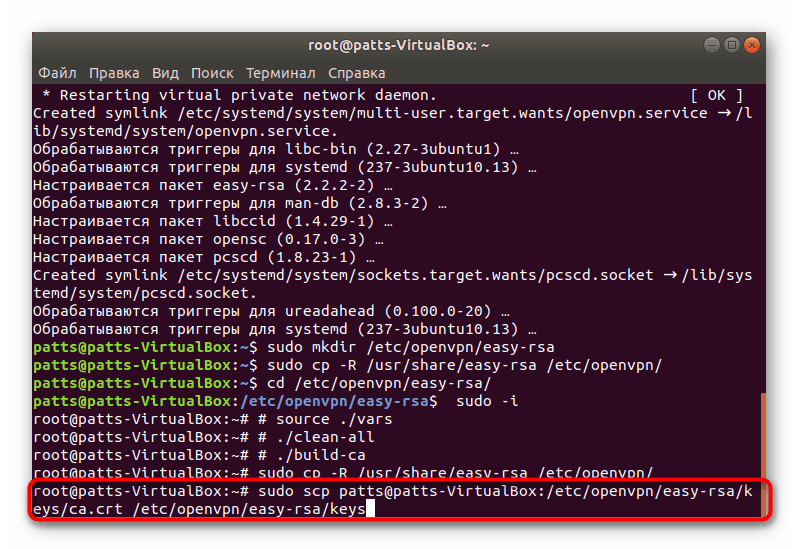

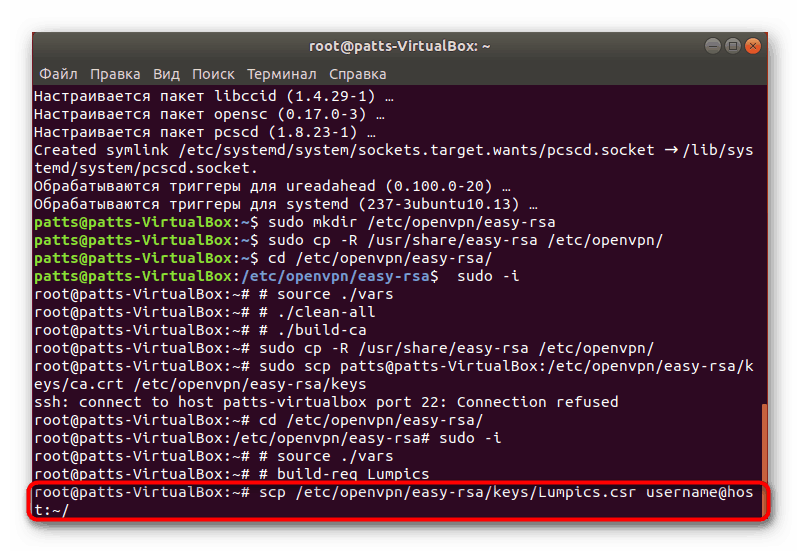

sudo cp -R /usr/share/easy-rsa /etc/openvpn/لنسخ جميع البرامج النصية للأداة المطلوبة. - في السابق ، تم إنشاء ملف شهادة منفصل على كمبيوتر الخادم. الآن يجب نسخها ووضعها في المجلد مع المكونات الأخرى. أسهل طريقة للقيام بذلك هي من خلال الأمر

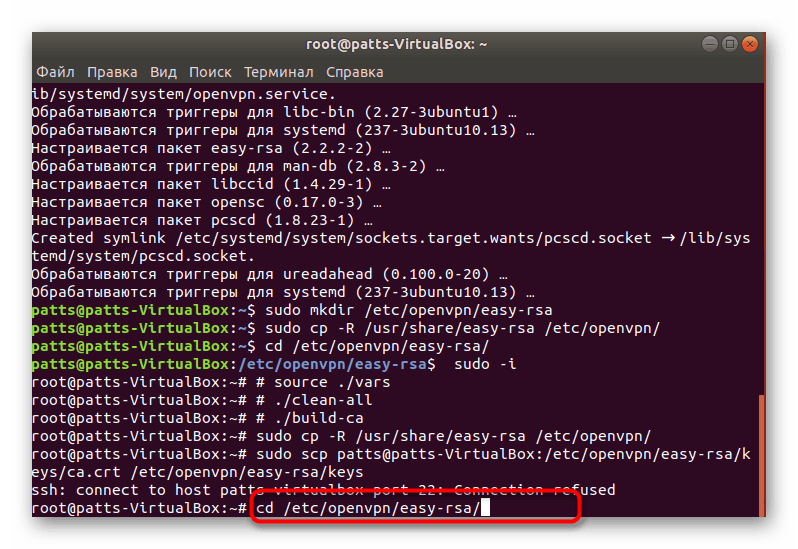

sudo scp username@host:/etc/openvpn/easy-rsa/keys/ca.crt /etc/openvpn/easy-rsa/keys، حيث يكون username @ host هو عنوان الجهاز الذي تقوم بتنزيله منه. - يبقى فقط لإنشاء مفتاح سري شخصي بحيث سيتم ربطه في المستقبل من خلاله. قم بذلك عن طريق الانتقال إلى مجلد تخزين

cd /etc/openvpn/easy-rsa/scripts. - لإنشاء ملف ، استخدم الأمر:

sudo -isoringpcrepair.com

# source ./vars

# build-req![إنشاء مفتاح خاص على كمبيوتر عميل Ubuntu]()

soringpcrepair.com في هذه الحالة ، اسم الملف المحدد. يجب أن يكون المفتاح الذي تم إنشاؤه بالضرورة في نفس الدليل مع المفاتيح الأخرى.

- يبقى فقط إرسال مفتاح وصول جاهز إلى جهاز الخادم لمصادقة اتصالك. يتم ذلك بمساعدة نفس الأمر الذي تم من خلاله إجراء التنزيل. تحتاج إلى إدخال

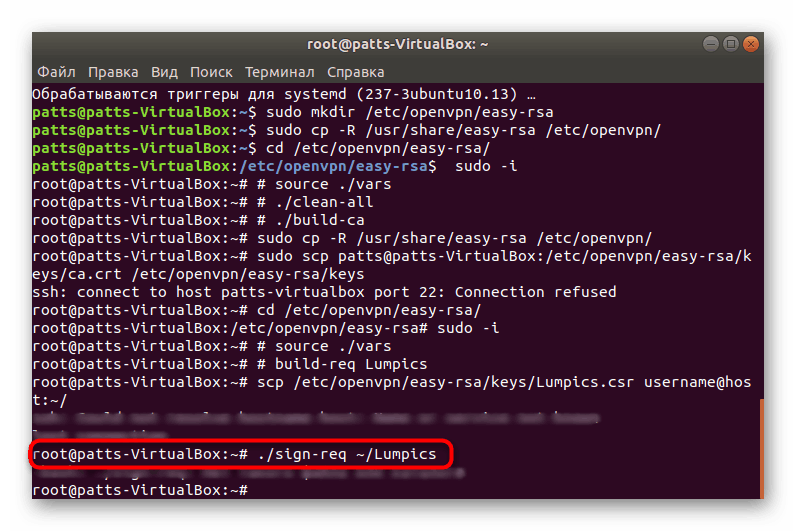

scp /etc/openvpn/easy-rsa/keys/ .csr username@host:~/soringpcrepair.comscp /etc/openvpn/easy-rsa/keys/ .csr username@host:~/، حيث اسم المستخدم @ المضيف هو اسم الكمبيوتر المراد إرسالها ، و soringpcrepair.com .csr - اسم الملف مع المفتاح. - على الكمبيوتر الشخصي الخاص بالخادم ، أكد المفتاح عبر

./sign-req ~/soringpcrepair.com حيث soringpcrepair.com - اسم الملف. بعد ذلك ، أعد المستند مرة أخرى من خلالsudo scp username@host:/home/ .crt /etc/openvpn/easy-rsa/keyssoringpcrepair.comsudo scp username@host:/home/ .crt /etc/openvpn/easy-rsa/keys.

هذه هي نهاية كل الأعمال التمهيدية ، وكل ما تبقى هو جلب OpenVPN نفسه إلى حالته الطبيعية ويمكنك البدء في استخدام اتصال مشفر خاص مع عميل واحد أو عدة عملاء.

الخطوة 4: تكوين OpenVPN

سيتم تطبيق الدليل التالي على كل من العميل والخادم. سوف نقسم كل شيء على أفعال ونحذرك حول التغييرات التي تطرأ على الأجهزة ، لذلك عليك فقط اتباع التعليمات.

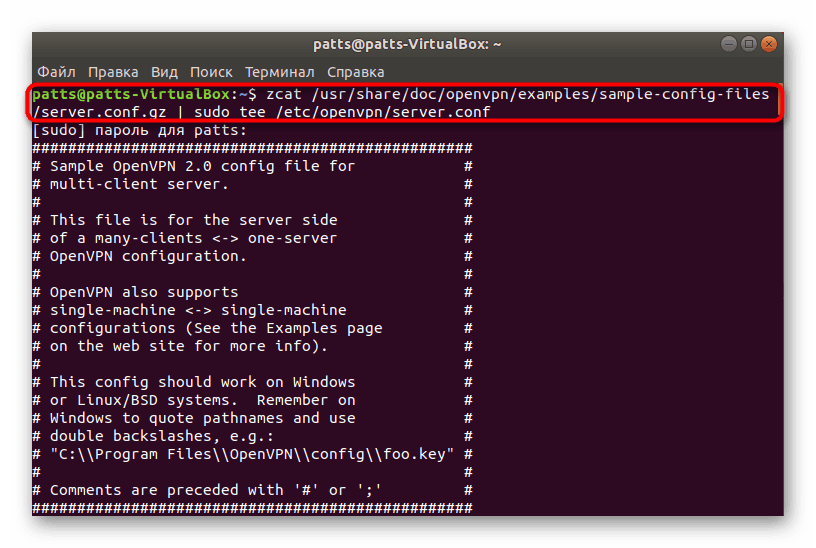

- أولاً ، قم بإنشاء ملف تهيئة على كمبيوتر الخادم باستخدام

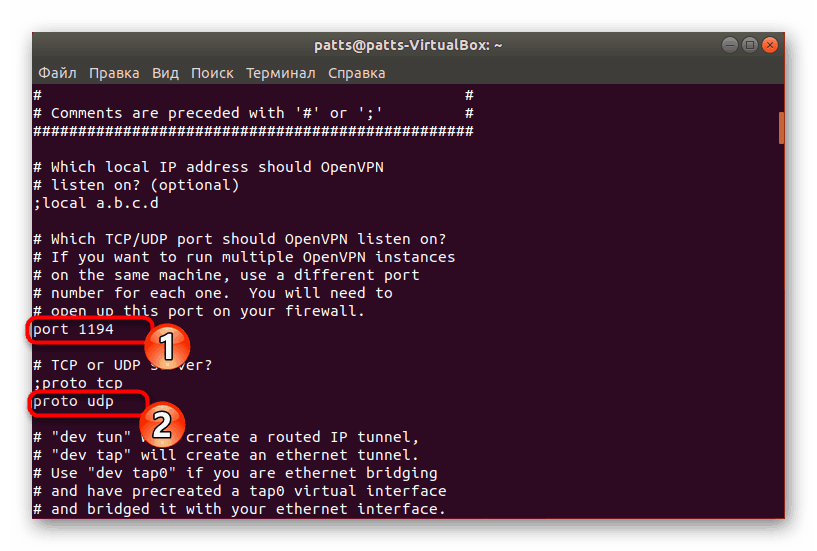

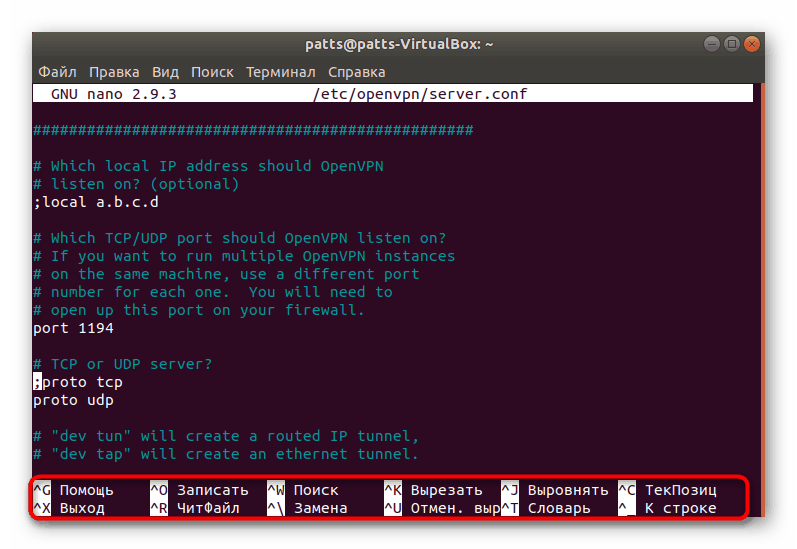

zcat /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz | sudo tee /etc/openvpn/server.confzcat /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz | sudo tee /etc/openvpn/server.conf. عند تكوين أجهزة العميل ، يجب أيضًا إنشاء هذا الملف بشكل منفصل. - قراءة القيم القياسية. كما ترى ، فإن المنفذ والبروتوكول هما نفس المنفذ القياسي ، ولكن لا توجد معلمات إضافية.

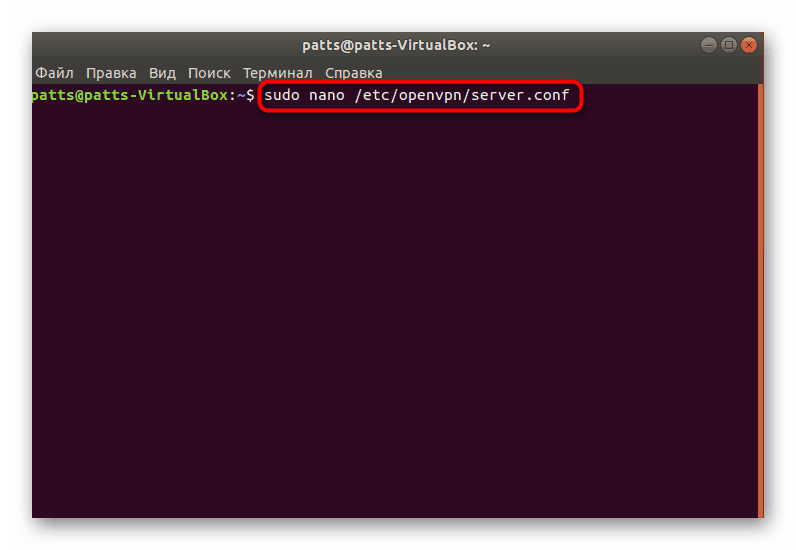

- قم بتشغيل ملف التكوين الذي تم إنشاؤه من خلال

sudo nano /etc/openvpn/server.conf. - لن ندخل في تفاصيل تغيير جميع القيم ، حيث إنها في بعض الحالات تكون فردية ، ولكن يجب أن تكون الخطوط القياسية في الملف موجودة ، لكن الصورة المماثلة تبدو كما يلي:

port 1194

proto udp

comp-lzo

dev tun

ca /etc/openvpn/easy-rsa/2.0/keys/ca.crt

cert /etc/openvpn/easy-rsa/2.0/keys/ca.crt

dh /etc/openvpn/easy-rsa/2.0/keys/dh2048.pem

topology subnet

server 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txtبعد الانتهاء من جميع التغييرات ، احفظ الإعدادات وأغلق الملف.

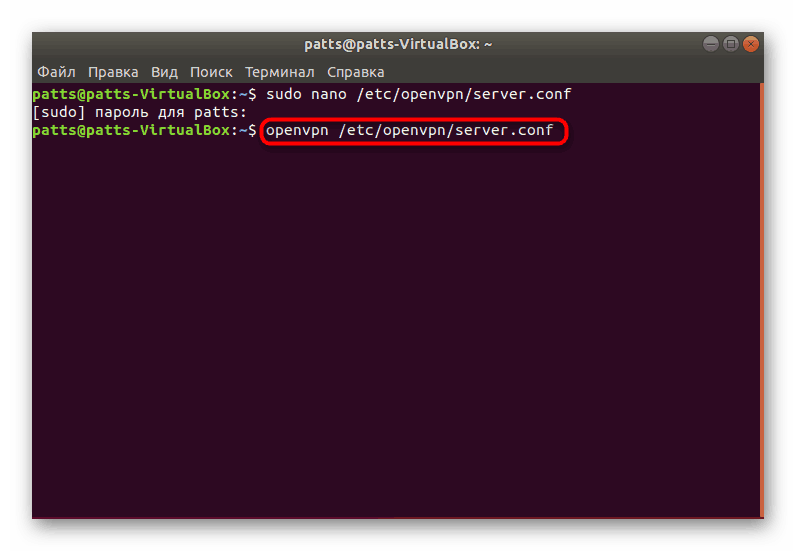

- اكتمال العمل مع جزء الخادم. قم بتشغيل OpenVPN من خلال ملف تكوين

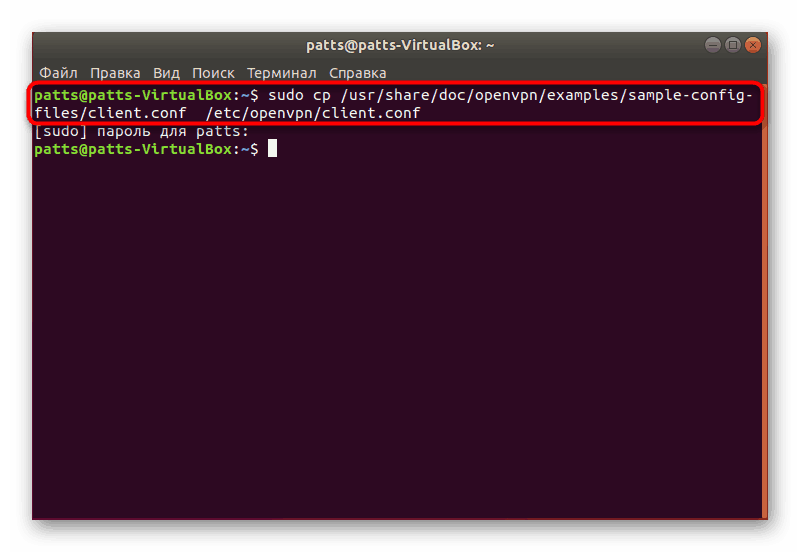

openvpn /etc/openvpn/server.confتم إنشاؤهopenvpn /etc/openvpn/server.conf. - الآن سنبدأ تشغيل الأجهزة العميلة. كما ذكرنا سابقًا ، يتم إنشاء ملف التكوين هنا أيضًا ، لكن هذه المرة لا يتم فك حزمه ، لذلك يبدو الأمر كما يلي:

sudo cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf /etc/openvpn/client.conf. - قم بتشغيل الملف بنفس الطريقة الموضحة أعلاه ووضع الأسطر التالية هناك:

client

dev tun

proto udp

remote 194.67.215.125 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca /etc/openvpn/easy-rsa/keys/ca.crt

cert /etc/openvpn/easy-rsa/keys/Sergiy.crt

key /etc/openvpn/easy-rsa/keys/Sergiy.key

tls-auth ta.key 1

comp-lzo

verb 3client.

dev tun

proto udp

remote 194.67.215.125 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca /etc/openvpn/easy-rsa/keys/ca.crt

cert /etc/openvpn/easy-rsa/keys/Sergiy.crt

key /etc/openvpn/easy-rsa/keys/Sergiy.key

tls-auth ta.key 1

comp-lzo

verb 3عند اكتمال التحرير ، ابدأ في OpenVPN:

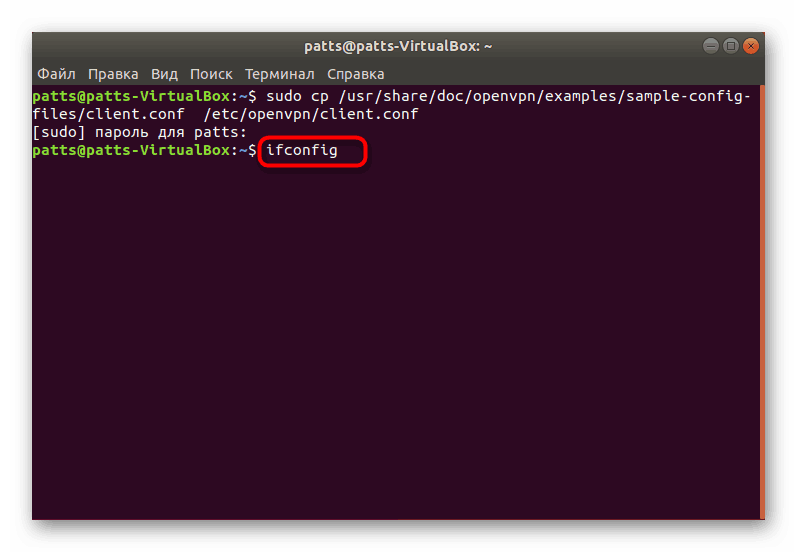

openvpn /etc/openvpn/client.conf. - تسجيل الأمر

ifconfigللتأكد من عمل النظام. من بين جميع القيم المعروضة ، يجب أن تكون واجهة tun0 موجودة.

لإعادة توجيه حركة المرور وفتح الوصول إلى الإنترنت لجميع العملاء على كمبيوتر الخادم ، ستحتاج إلى تنشيط الأوامر أدناه واحدة تلو الأخرى.

sysctl -w net.ipv4.ip_forward=1

iptables -A INPUT -p udp --dport 1194 -j ACCEPT

iptables -I FORWARD -i tun0 -o eth0 -j ACCEPT

iptables -I FORWARD -i eth0 -o tun0 -j ACCEPT

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

في مقال اليوم ، كنت معتادًا على تثبيت وتكوين OpenVPN على الخادم والعميل. ننصحك بالاهتمام بالإخطارات الموضحة في "المحطة الطرفية" ودراسة رموز الأخطاء ، إن وجدت. سوف تساعد الإجراءات المماثلة على تجنب المزيد من المشكلات في الاتصال ، لأن الحل الفوري للمشكلة يمنع ظهور المشكلات الأخرى الناتجة.